SUMÁRIO

Introdução

A Informática Forense ou Forense Computacional é uma área da ciência, criada com a intenção de suprir as instituições legais com evidências eletrônicas adquiridas através de métodos científicos consistentes. Ela estuda e aprimora a aquisição, manipulação, análise e entrega de dados armazenados em mídia digital (HD, SSD, CD, DVD, pen drive, etc.), ou informações contidas no tráfego de uma rede de computadores, que sejam objeto de investigação.

Foi o popularização da internet que ampliou a abrangência dos crimes em dispositivos eletrônicos e os levou para as capas dos grandes jornais. Tal atividade já existia antes disso, mas era restrita a violação de dados em nível local por pessoas com acesso físico ao equipamento comprometido. Eram comuns delitos de espionagem industrial, contra a privacidade e vandalismo (transmissão de vírus por disquetes, por exemplo).

A rede mundial de computadores é um dos maiores fenômenos da nossa era, revolucionando a comunicação e a interação humana. No entanto, ela possibilitou a invasão remota de servidores e desktops, com finalidade política, de espionagem, de enriquecimento ilícito e, até mesmo, por puro vandalismo; além de permitir armazenamento e acesso de conteúdos ilegais. Esse meio de ação usado por esses agentes agressores dificulta as investigações realizadas pelas autoridades e posterior punição dos envolvidos.

A computação forense surgiu, no início dos anos 80, para facilitar a investigação e o rastreamento de atividades delituosas ocorridas ou praticadas em dispositivos eletrônicos, através da análise de mídias de armazenamento digital ou do tráfego de uma rede de dados. Ela pode produzir provas materiais com forte poder de decisão jurídica, como por exemplo, a coleta de um arquivo de log (arquivo de eventos ou arquivo que registra atividades) que confirma a conexão do computador agressor com o computador invadido, ou até mesmo, reportar um e-mail incriminatório presente no computador de um réu.

O perito Digital

O profissional capacitado para analisar o corpo de delito (objeto a ser periciado), participar de diligências e apontar evidências é chamado de perito digital. Esses profissionais podem ser oficiais (perito criminal e perito judicial) ou não oficiais (particulares).

O perito criminal (pertencente a um Instituto de Criminalística), na maioria dos casos, é o primeiro a estudar o objeto (mídias de armazenamento ou tráfego de rede) envolvido em um delito digital. Ele é responsável pela identificação, coleta de vestígios relacionados a prática de delitos, interpretação e armazenamento da prova técnica e emissão do laudo.

O perito judicial é um técnico que analisa, examina, emite laudo e, principalmente, assessora o sistema judiciário. Ele tem a função de transformar toda a informação técnica obtida pelo corpo de delito em algo que seja compreendido pelo(a) juiz(a).

O assistente técnico é o perito de confiança da parte envolvida no processo. Ele é contratado para auxiliá-la, analisando, contestando ou emitindo um parecer sobre o laudo do perito criminal ou judiciário.

Pré-requisitos

Durante o processo de análise forense, qualquer procedimento indevido pode impedir a descoberta de evidências, comprometendo a reconstituição do incidente e a validade do material coletado. Analisar dados em um computador, celular, etc. requer conhecimento e experiência em áreas que não competem ao técnico de informática convencional. Dentre os requisitos pertinentes ao profissional de forense computacional, podemos citar alguns:

- Alinhamento com os padrões gerais de perícia (descritos no CPP);

- Possuir formação, certificação ou graduação acadêmica em informática;

- Utilização de técnicas confiáveis e não invasivas para coleta de dados;

- Ter conhecimento específico sobre o objeto físico e lógico a ser analisado;

- Ter bons conhecimentos sobre o sistema operacional do corpo envolvido;

- Ter conhecimento referente ao sistema de arquivos do dispositivo;

- Experiência considerável com ferramentas de investigação digital;

- Possuir boas noções de segurança da informação, redes e programação.

Um Pouco da Parte Prática

Uma investigação digital percorre pelo menos três fases: aquisição de evidências, análise do material coletado e relatório das informações relevantes obtidas.

A coleta de material pode ser feita in vivo ou post-mortem. No primeiro caso, é realizada onde está o equipamento (in loco), com ele ligado e com o sistema operacional em funcionando. No segundo caso, é realizada em outro local e com o objeto desligado.

A coleta in vivo é necessária para extração de material em mídias voláteis (como a memória e arquivos swap) e ainda diminui a chance de pré adulteração física ou lógica do objeto. Nestes caso é possível adquirir senhas em cache, coletar tráfego em rede, monitorar atividades de malwares em tempo real, entre outros; podendo inclusive haver situações de flagrante delito. A coleta de dados post-mortem é a mais comum, principalmente quando serão estudados apenas os dispositivos de armazenamento não volátil (HDs, por exemplo).

Se tomarmos como exemplo um servidor que foi comprometido através de invasão pela internet, o processo de investigação pode ter como ponto de partida a análise de evidências (logs, rastros, etc.) que confirmam o acesso não autorizado - traçando a cronologia do ataque. Outra estratégia interessante é analisar programas ou rotinas maliciosas que estabelecem a conexão entre computador vítima e o agressor, sendo possível descobrir a rota por onde dados não autorizados estão sendo trafegados, assim como analisar o conteúdo dessas informações. Muitos desses programas maliciosos trafegam dados encriptados, dificultando muito o trabalho dos investigadores. Também existe o desafio de revelar o IP (endereço de internet) verdadeiro usando pelo atacante, que na maioria das vezes se esconde entre servidores proxy em países distintos. Se houver análise no local, é possível rastrear a atividade criminosa em tempo real.

O armazenamento e disseminação de material proibido é outro delito muito comum em meio digital. Além de demonstrar o autor do ilícito, o trabalho do profissional forense também consiste em descobrir evidências que apontem a localização do site que armazena o conteúdo e fornecê-la às autoridades competentes - para que solicitem a desativação do site em seu respectivo servidor de hospedagem. Essa etapa costuma ser difícil porque os criminosos frequentemente abrigam o conteúdo em provedores internacionais, que as vezes não têm relações diplomáticas com o Brasil. Depois, entramos em uma etapa não menos complicada que é a descoberta do endereço de internet utilizado pelo infrator.

Para falarmos um pouco sobre a aquisição e análise de dados, podemos usar o exemplo de um hipotético suspeito que disponibiliza conteúdo impróprio na internet (pedofilia, racismo, etc.). Após o suspeito ter o seu computador apreendido, começa o processo de coleta de dados. Isto deve ser feito de modo que tenha validade em um tribunal, sendo necessário demonstrar que o material analisado foi devidamente preservado e que as evidências apresentadas tenham valor probatório.

A aquisição de evidências computacionais logo no ato de apreensão pode trazer evidências relevantes. Coletar dados in vivo é imprescindível para o exame de conteúdo em dispositivos de armazenamento volátil. O dump da memória com o sistema ainda em funcionamento é uma prática inteligente para essas situações. É possível gerar uma imagem da memória de computadores com sistemas Unix antigos, usando o simples comando dd if=/dev/mem of=memory.img. O kernel presente na maioria dos Unix modernos não permitirão esse procedimento. No entanto, programas como o LiME podem ser instalados em distribuições Linux tradicionais e usados para tal propósito.

Nem sempre o perito pode iniciar seu trabalho com o equipamento ainda funcionando, intacto. Além disso, o criminoso o pode ter o hábito de, em tempos, apagar arquivos comprometedores, sendo comum que o perito enconte nada à primeira vista. Nesse caso, para conseguir alguma evidência ele pode usar alternativas que vão além da recuperação e coleta de dados convencional.

Padronização

O principal esforço da perícia digital se concentra na consistência das provas obtidas, tendo em vista que até alguns anos atrás não existiam protocolos bem definidos para sua prática. A dificuldade em estabelecer padrões internacionais ou normas bem definidas para a forense computacional se devia, principalmente, aos seguintes fatores:

- Possibilidade de executar diferentes procedimentos em situações parecidas;

- Mudança constante nos padrões relacionados a tecnologia.

- Envolvimento de diferentes países em um mesmo crime;

Organizações como a IOCE (Internacional Organization on Computer Evidence) tentam estabelecer protocolos e padronizar a abordagem forense. Ela organiza conferências entre agências internacionais e facilita a troca de informações referentes a incidentes eletrônicos.

Em 2002 foi criado o RFC 3227 que contém um conjunto de rotinas e melhores práticas para coleta e preservação de evidências digitais. Posteriormente, este documento deu origem a ISO/IEC 27037:2012 (Guidelines for identification, collection, acquisition and preservation of digital evidence). Em 2013, este conjunto de padrões gerou a Norma ABNT NBR 27037, fornecendo diretrizes para o manuseio de evidências digitais, melhorando significativamente a qualidade das provas periciais.

O profissional forense precisa seguir padrões e normas, conhecer muito bem os programas para coleta de dados, o sistema de arquivos usado no dispositivo, algoritmo de alocação de blocos, etc. Caso contrário, existe risco de criação de laudos contestáveis. Temos como exemplo um dos casos do advogado israelense Boaz Guttman (especializado em forense digital), que conseguiu favorecer seu cliente através da invalidação do processo pericial em questão. Guttman provou que a ferramenta Norton Ghost, usada para aquisição de imagem de mídia digital no início do inquérito, era indevida para tal procedimento - representantes da própria Symantec confirmaram que o programa servia para backup mas não para clonagem.

Conclusão

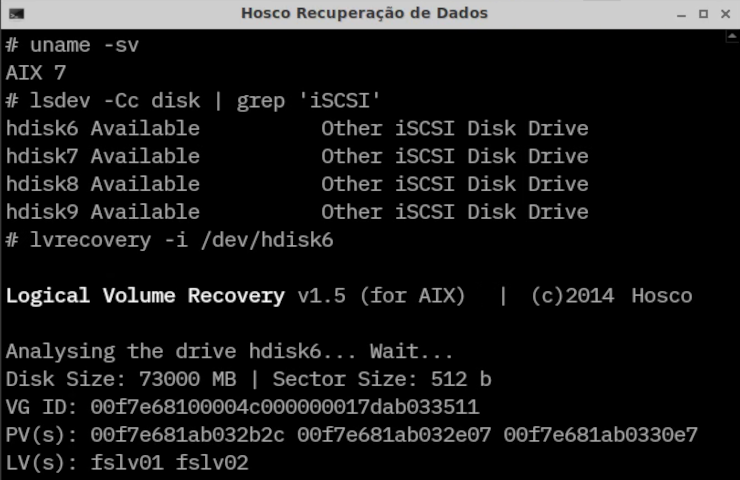

A informática forense é uma ciência recente, que ainda está em processo de amadurecimento. Novas técnicas são criadas a cada dia, visando facilitar a vida do perito e melhorar a quantidade e a consistência de dados adquiridos. A própria Hosco possui técnicas inovadoras que garantem a preservação de setores defeituosos, impedindo que sejam realocados mesmo durante um processo de aquisição.

No Brasil, até pouco tempo existiam empresas oferecendo “serviços de perícia e laudo”, sem possuir profissionais formados ou aptos para tal função. Muitos destes pseudo profissionais desconheciam procedimentos básicos. A última normativa veio para afastar esse tipo de gente e melhorar as práticas de investigação digital.

A forense computacional no Brasil que vem crescendo lentamente. Até pouco tempo não havia qualquer curso disponível, mesmo em nível acadêmico. Hoje já existem alguns cursos de pós-graduação com validade expressiva, mas ainda são poucos. Esperamos que esse panorama mude logo e que as universidades passem a investir mais nessa área.