SUMÁRIO

Descrição

Nos últimos anos, a Hosco vem analisando o modo como agentes agressores inserem códigos com ransomware em seus alvos e a atividade desses malwares nos ambientes infectados. São estudos com objetivo de aprimorar os processos de recuperação de dados executados pela empresa. Este documento resume uma análise realizada há alguns dias (início de junho de 2019).

Sobre Ransomwares

Ransomwares comprometem sistemas Windows e podem encriptar arquivos locais e de rede. Por trás desses ataques há um criminoso que oferece a possibilidade de resgate dos dados codificados, mediante pagamento que a vítima efetuará através de alguma criptomoeda, como Bitcoin. É um sequestro de dados mediante extorsão (criptoviral). Ainda há o agravante que, na maioria dos casos, mesmo pagando o “resgate”, a vítima não conseguir decriptar seus dados.

As formas mais comuns de infecção ocorrem através de ataques de força bruta e exploração de vulnerabilidades do protocolo RDP do serviço de terminal remoto da Microsoft.

Observando a Porta 3389

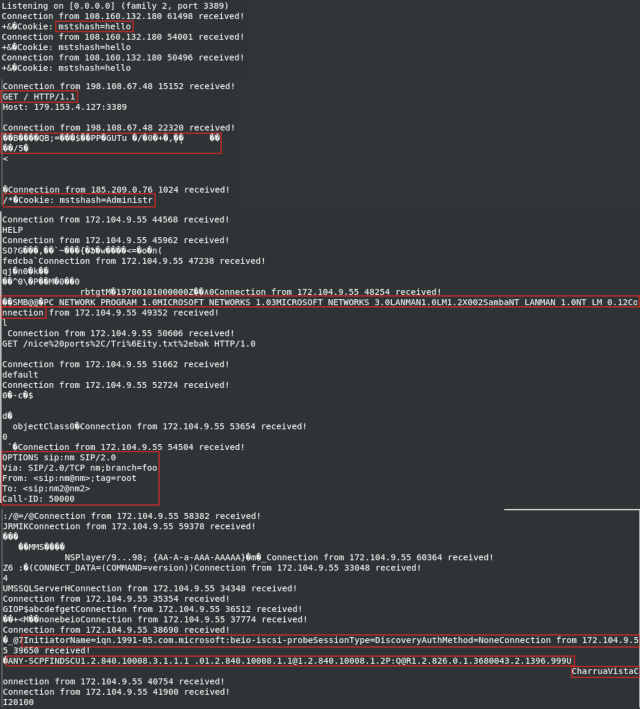

Para começar a entender o modelo operacional desses ataques, basta executar uma ferramenta que emule um servidor local escutando na porta 3389 e começar a capturar as requisições e dados entrantes oriundos da internet. A porta 3389 é usada pelo serviço de desktop remoto (antigo terminal services), sendo o principal alvo dos cibercriminosos que disseminam ransomwares.

O último lab realizado na Hosco (11/2019) teve seus primeiros registros com menos de 10 minutos de escuta.

Em pouco mais de 6 horas de analise superficial do tráfego entrante, foram observadas dezenas de atividades atípicas oriundas de diferentes ips. É muito provável que esses endereços não correspondam aos ips reais dos agressores - certamentame, são proxy servers e máquinas infectadas para disseminar malwares.

Pacotes com cookies mstshash (responsáveis pelas solicitações de login ao terminal remoto) foram os mais frequentes. Presume-se que os atacantes estivessem verificando a disponibilidade do serviço de desktop, testando algumas combinações simples de login/senha, ou tentando, de fato, iniciar um ataque de força bruta.

Registros de mapeamento - através de scanners de porta e de vulnerabilidade - também tiveram alta incidência. Geralmente, estão relacionados com obtenção de informações mais precisas sobre o servidor alvo para ações planejadas de injeção de exploits e ataques de força bruta.

Ainda, foram verificadas injeções de códigos, sequências de strings e outras injúrias que sugerem tentativas de desestabilizar ou comprometer um serviço de terminal remoto.

Observações

Esse simples experimento pode ser reproduzido através de ferramentas como o netcat ou um serviço telnet escutando na porta RDP. Basta redirecionar, corretamente, o tráfego de entrada.

Para realização de um estudo mais amplo é necessário implementar um honeypot.